Vivimos en un siglo en el que muchos de nuestros negocios y procesos de comunicación están digitalizados. Hoy en día, con el avance de la tecnología, podemos compartir información fácilmente a velocidades mucho más altas con lugares distantes. Además de esto, hoy en día hay una gran cantidad de empresas que operan en línea. Con el desarrollo de yate productos basados, se comparte y utiliza una gran cantidad de información. A medida que confiamos más en los servicios en línea para la banca, la reserva de boletos, el pedido de comida, etc., también existe un riesgo constante de violación de la seguridad. Una de las medidas que se están practicando para hacer segura nuestra información es el proceso de Cifrado.

¿Qué es el proceso de cifrado?

En la antigüedad, las personas solían practicar algunos métodos secretos para ocultar información importante al transportarla de un lugar a otro. Aquí, solían convertir la información en un código secreto que ocultaba el verdadero significado de la información. Solo el remitente y el receptor conocerían el método para desglosar el método utilizado. Este método preservaría la seguridad de la información aunque sea robada en el camino. Estos métodos se utilizan hoy en criptografía

El cifrado es una forma de criptografía en la que los mensajes o la información se codifican de tal manera que solo el personal autorizado puede acceder a ellos. La palabra 'Cifrado' se deriva de la palabra griega 'Kryptos', que significa oculto o secreto. Aquí, el contenido de los mensajes se reordenará o reemplazará por otros números, alfabetos, imágenes, etc. para ocultar el mensaje real. La práctica del cifrado se remonta a principios del 1900 a. C. Hasta la década de 1970, el cifrado solo lo utilizaban el gobierno y las grandes empresas al compartir información importante. Pero con el paso del tiempo se van practicando nuevos métodos y algoritmos con más complejidad.

El procedimiento del proceso de cifrado

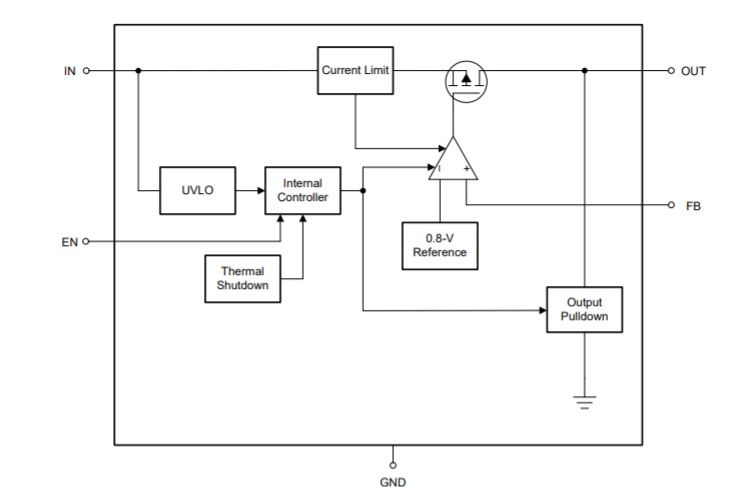

Los datos, el motor de cifrado y la gestión de claves son los tres componentes principales del proceso de cifrado. Los datos que se deben proteger se cifran mediante un algoritmo de cifrado. El remitente decide el tipo de algoritmo que se utilizará y la variable que se utilizará como clave. Luego, estos datos cifrados se pueden descifrar solo utilizando una clave adecuada compartida por el remitente.

Proceso de cifrado

Los algoritmos de cifrado son de dos tipos: simétricos y asimétricos. Los Cypers simétricos se conocen popularmente como cifrado de clave secreta. Este algoritmo usa una sola clave. Aquí, el remitente comparte la clave con los destinatarios autorizados. El estándar de cifrado avanzado es el algoritmo simétrico más utilizado.

El algoritmo de cifrado asimétrico también se conoce como cifrado de clave privada. Este algoritmo utiliza dos claves diferentes: una clave privada y una clave pública. Estas claves están vinculadas lógicamente. Aquí, los números primos se utilizan para hacer la clave. Esto dificulta la ingeniería inversa del cifrado. Rivest - Shamir - Adleman es el algoritmo de cifrado asimétrico de uso popular.

Tipos de proceso de cifrado

Durante la informática, los datos o la información cifrada se conocen como 'texto cifrado'. Para leer un mensaje cifrado, el lector tiene que descifrarlo. Los datos no cifrados se conocen como 'texto sin formato'. Para cifrar o descifrar un mensaje se utilizan determinadas fórmulas. Estas fórmulas se conocen como algoritmo de cifrado, también conocido popularmente como 'cifrados'. Estos son diferentes tipos de cifrados que se utilizan según la aplicación. Estos algoritmos contienen una variable llamada 'Clave'. La variable 'Clave' juega un papel importante en el cifrado y descifrado de mensajes. Si un intruso intenta descifrar un mensaje, tiene que adivinar el algoritmo utilizado para cifrar el mensaje, así como la variable 'clave'.

Dependiendo de su funcionalidad y complejidad de cálculo, existen varios tipos de métodos de cifrado disponibles en la actualidad. Se eligen en función de su aplicación. Algunos tipos populares de cifrado son:

Traiga su propio cifrado (BYOE)

Esto también se conoce como 'Traiga su propia llave'. Este es un modelo de seguridad de computación en la nube. Aquí permite a los clientes del servicio en la nube usar y administrar su propio software de cifrado y claves de cifrado.

Cifrado de almacenamiento en la nube

Este modelo lo proporcionan los proveedores de servicios en la nube. Aquí, los datos se cifran primero mediante el algoritmo de cifrado antes de almacenarlos en el almacenamiento en la nube. El cliente debe conocer las políticas y el algoritmo de cifrado utilizado en este tipo de modelo y elegir según el nivel de sensibilidad de los datos almacenados.

Cifrado a nivel de columna

Este es un modelo de cifrado de base de datos. Aquí, los datos presentes en cada celda de una columna en particular tienen la misma contraseña para acceder a los datos, leerlos y escribirlos.

Cifrado negable

En este cifrado, dependiendo del tipo de clave de cifrado utilizado, los datos se pueden descifrar de más de una forma. Este cifrado es útil cuando el remitente anticipa la interceptación de la comunicación.

Cifrado como servicio

Este es un modelo basado en suscripción. Es muy útil para los clientes de servicios en la nube. Para los clientes que no tienen los recursos necesarios para administrar el cifrado ellos mismos. Este modelo ayuda a los clientes al proporcionar protección de datos en múltiples entornos de inquilinos.

Encriptado de fin a fin

Este modelo garantiza la protección total de los datos enviados a través de un canal de comunicación entre dos partes. Aquí, los datos que se enviarán primero son encriptados por el software del cliente y luego enviados al cliente web. Los datos recibidos solo pueden ser descifrados por el destinatario. Este modelo es adoptado por aplicaciones de mensajería social como Facebook, WhatsApp, etc.

Cifrado a nivel de campo

Este modelo realiza el cifrado de datos en campos específicos en una página web. Algunos de los ejemplos de tales campos son números de tarjetas de crédito, números de seguridad social, números de cuentas bancarias, etc. Después de la selección del campo, los datos en ese campo se encriptan automáticamente.

FDE

Este es el cifrado a nivel de hardware. Convierte automáticamente los datos en una unidad de hardware en un formato que solo puede entender la persona que tiene la clave de cifrado adecuada. Aunque el disco duro se extrae y se coloca en otra máquina, sin la clave de cifrado adecuada no es posible descifrar los datos. Este modelo se puede instalar en el dispositivo informático durante el proceso de fabricación o instalando controladores de software especiales.

Proceso de cifrado homomórfico

Este proceso de cifrado convierte los datos en texto cifrado de tal manera que permite a los usuarios trabajar con los datos cifrados sin comprometer el cifrado. Es posible realizar operaciones matemáticas sobre los datos cifrados utilizando este modelo.

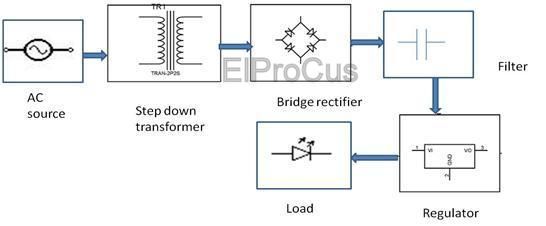

HTTPS

Esta encriptación es utilizada por servidores web. Aquí, HTTP se ejecuta sobre el protocolo TLS para cifrar los sitios web. El servidor web requiere un certificado de clave pública que cifra los datos.

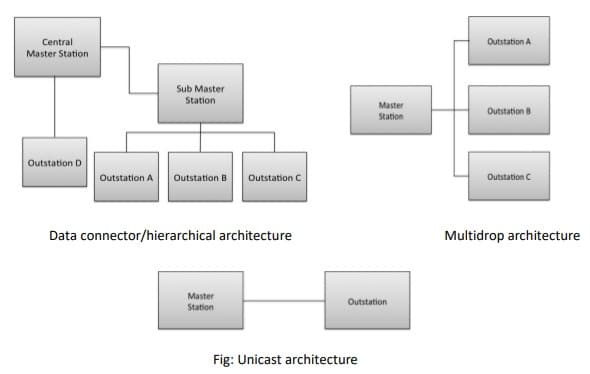

Proceso de cifrado a nivel de enlace

Aquí, los datos se cifran cuando salen del host. Se descifra en el siguiente enlace, que puede ser un host o un punto de retransmisión. Luego, los datos se vuelven a cifrar antes de enviarlos al siguiente enlace. Este proceso se repite hasta que los datos llegan al destinatario. Cada enlace de la ruta puede tener diferentes claves o incluso diferentes algoritmos de cifrado.

Proceso de cifrado a nivel de red

Este modelo aplica servicios de encriptación en la capa de transferencia de red. Este método de cifrado se implementa mediante el protocolo de seguridad de Internet. Se establece un marco para la comunicación privada a través de la red IP.

Limitaciones, ataques y contramedidas del proceso de cifrado

El cifrado resulta muy útil para proteger la información. Este método de protección de datos proporciona confidencialidad, autenticación, integridad y no repudio de datos.

Muchos de los funcionarios gubernamentales y policiales de todo el mundo están insistiendo en las puertas traseras del cifrado. A medida que los delincuentes y terroristas se comunican cada vez más a través de correos electrónicos cifrados, el gobierno tiene un desafío para descifrar la información.

Aunque el proceso de cifrado es un método importante, por sí solo no puede proporcionar seguridad a los datos de información confidencial durante su vida útil. En algunos métodos de cifrado, es posible divulgar incorrectamente los datos durante el proceso de procesamiento. El cifrado homomórfico proporciona una solución para este desafío, pero aumenta los costos de computación y comunicación.

Los datos cifrados en reposo suelen enfrentarse a amenazas. Algunas de las amenazas recientes a estos datos son ataques criptográficos, ataques de texto cifrado robado, ataque a claves de cifrado, ataques internos, corrupción de datos y ataques de integridad, ataques de destrucción de datos, ataques de rescate, etc ... Se están implementando tecnologías de protección de datos de fragmentación de datos y defensa activa. utilizado como contramedidas para algunos de estos ataques.

En el informe de 2019 se descubrió que las amenazas a la seguridad cibernética en aumento incluían los datos cifrados presentes en los dispositivos IoT y los teléfonos móviles.

Usos del proceso de cifrado

Algunos de los usos del cifrado son los siguientes:

- Después de la guerra mundial, el proceso de cifrado es muy utilizado por las organizaciones militares y gubernamentales para proteger datos sensibles y confidenciales.

- Según la encuesta, el 71% de las empresas civiles utilizan cifrado en algunos de sus datos en tránsito, el 53% lo utiliza en los datos almacenados.

- El proceso de cifrado es muy recomendable para los datos transportados a través de un la red , teléfonos móviles, inalámbrico intercomunicador, Bluetooth , Cajero automático , etc…

Preguntas frecuentes

1). ¿Qué sucede cuando encriptas tu teléfono?

Cuando encriptamos un teléfono Android, todos los datos presentes en el dispositivo se bloquean detrás de las claves de seguridad en forma de código PIN, huella digital, patrón o contraseña que solo conoce su propietario. Sin esa clave, nadie puede desbloquear los datos.

2). ¿Se puede piratear un teléfono cifrado?

Las aplicaciones instaladas en el teléfono tienen acceso a todo tipo de información disponible en el teléfono. Una aplicación espía de keylogger puede evitar la protección proporcionada por el cifrado. En lugar de leer los datos cifrados, supervisará lo que escribe antes de que se cifren.

3). ¿Puedo descifrar los mensajes de Whatsapp?

Es posible descifrar los archivos de respaldo encontrados con formato crypt8, crypt7, etc.

4). ¿Dónde se encuentra la clave de cifrado de WhatsApp?

La clave de cifrado de WhatsApp se almacena en un archivo llamado 'clave' en la ubicación de datos de usuario / datos / com.whatsapp / archivos.

5). ¿Puede la policía acceder a los datos cifrados en el teléfono?

Cuando ciframos datos, establecemos una contraseña que solo conoce el propietario. A menos que el propietario comparta la contraseña, ninguna policía puede acceder a la información cifrada.

Hoy en día, con el uso de dispositivos como IoT y un aumento en la mercancía en línea, las empresas cargan y utilizan muchos datos confidenciales. Es importante proteger los datos de terceros no autorizados. Muchos nuevos procesos de cifrado se están introduciendo con mejores funciones de protección y seguridad. Algunos de los algoritmos de cifrado más utilizados son AES, DES, criptografía de curva elíptica, RSA, distribución de claves cuánticas, etc. ¿Qué tipo de algoritmo utiliza dos claves?