Mire esta cita del almirante Grace Hopper

“La vida era más sencilla antes de la Segunda Guerra Mundial. Después de eso, tuvimos sistemas '

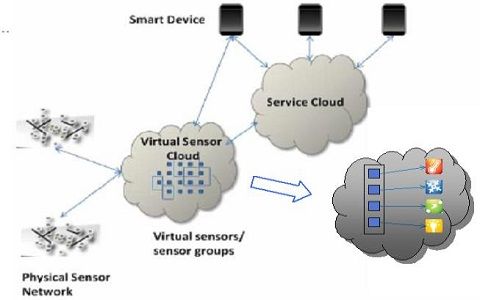

Entonces, ¿qué significa esto realmente? Con la invención de los sistemas (sistemas informáticos) surgió el aumento de diversas necesidades de redes, y con las redes surgió la idea de compartir datos. Hoy, en esta era de globalización, con el desarrollo de la tecnología de la información, así como la facilidad de acceso y el desarrollo de herramientas de piratería, surge la necesidad de la seguridad de datos importantes. Los cortafuegos pueden proporcionar esto, pero nunca alertan al administrador de ningún ataque. Ahí es donde surge la necesidad de un sistema diferente, una especie de sistema de detección.

Un sistema de detección de intrusiones es una solución necesaria para el problema anterior. Es similar a un sistema de alarma antirrobo en su hogar o en cualquier organización que detecta la presencia de cualquier intervención no deseada y alerta al administrador del sistema.

Es un tipo de software que está diseñado para advertir automáticamente a los administradores cuando alguien intenta ingresar al sistema mediante actividades maliciosas.

Ahora, antes de conocer un Sistema de detección de intrusos , recordemos brevemente los firewalls.

Los cortafuegos son programas de software o dispositivos de hardware que se pueden utilizar para prevenir cualquier ataque malicioso en el sistema o en la red. Básicamente actúan como filtros que bloquean cualquier tipo de información que pueda suponer una amenaza para el sistema o la red. Pueden monitorear algunos contenidos del paquete entrante o monitorear el paquete completo.

Clasificación del sistema de detección de intrusiones:

Según el tipo de sistemas que protege el IDS:

- Sistema de detección de intrusiones en la red : Este sistema monitorea el tráfico en redes individuales o subredes analizando continuamente el tráfico y comparándolo con los ataques conocidos en la biblioteca. Si se detecta un ataque, se envía una alerta al administrador del sistema. Se coloca principalmente en puntos importantes de la red para que pueda vigilar el tráfico que viaja hacia y desde los diferentes dispositivos de la red. El IDS se coloca a lo largo del límite de la red o entre la red y el servidor. Una ventaja de este sistema es que se puede implementar fácilmente y a bajo costo, sin tener que cargarlo para cada sistema.

Sistema de detección de intrusiones en la red

- Sistema de detección de intrusiones del host : Este sistema funciona en sistemas individuales donde la conexión de red al sistema, es decir, los paquetes entrantes y salientes se monitorean constantemente y también se realiza la auditoría de los archivos del sistema y, en caso de cualquier discrepancia, se alerta al administrador del sistema sobre la misma. Este sistema monitorea el sistema operativo de la computadora. El IDS está instalado en la computadora. La ventaja de este sistema es que puede monitorear con precisión todo el sistema y no requiere la instalación de ningún otro hardware.

Sistema de detección de intrusiones del host

Basado en el método de trabajo:

- Sistema de detección de intrusiones basado en firmas : Este sistema funciona según el principio de emparejamiento. Los datos se analizan y comparan con la firma de ataques conocidos. En caso de coincidencia, se emite una alerta. Una ventaja de este sistema es que tiene más precisión y alarmas estándar entendidas por el usuario.

Sistema de detección de intrusiones basado en firmas

- Sistema de detección de intrusiones basado en anomalías : Consiste en un modelo estadístico del tráfico de red normal que consiste en el ancho de banda utilizado, los protocolos definidos para el tráfico, los puertos y los dispositivos que forman parte de la red. Supervisa periódicamente el tráfico de la red y lo compara con el modelo estadístico. En caso de cualquier anomalía o discrepancia, se alerta al administrador. Una ventaja de este sistema es que puede detectar ataques nuevos y únicos.

Sistema de detección de intrusiones basado en anomalías

Basado en su funcionamiento:

- Sistema pasivo de detección de intrusiones : Simplemente detecta el tipo de operación de malware y emite una alerta al administrador del sistema o de la red. (¡Lo que hemos estado viendo hasta ahora!) Luego, el administrador toma la acción requerida.

Sistema pasivo de detección de intrusiones

- Sistema de detección reactiva de intrusiones : No solo detecta la amenaza, sino que también realiza una acción específica restableciendo la conexión sospechosa o bloquea el tráfico de red de la fuente sospechosa. También se conoce como sistema de prevención de intrusiones.

Características típicas de un sistema de detección de intrusiones:

- Supervisa y analiza las actividades del usuario y del sistema.

- Realiza auditorías de los archivos del sistema y otras configuraciones y el sistema operativo.

- Evalúa la integridad del sistema y los archivos de datos.

- Realiza un análisis de patrones basado en ataques conocidos.

- Detecta errores en la configuración del sistema.

- Detecta y advierte si el sistema está en peligro.

Software gratuito de detección de intrusos

Sistema de detección de intrusos Snort

Uno de los software de detección de intrusiones más utilizado es el software Snort. Es una intrusión de red Software de detección desarrollado por archivo fuente. Realiza análisis de tráfico y análisis de protocolos en tiempo real, coincidencia de patrones y detección de varios tipos de ataques.

Sistema de detección de intrusos Snort

Un sistema de detección de intrusiones basado en Snort consta de los siguientes componentes:

Componentes de Snort IDS por sistema de detección de intrusiones con Snort

- Un decodificador de paquetes : Toma paquetes de diferentes redes y los prepara para el preprocesamiento o cualquier otra acción. Básicamente, decodifica los próximos paquetes de red.

- Un preprocesador : Prepara y modifica los paquetes de datos y también realiza desfragmentación de paquetes de datos, decodifica los streams TCP.

- Un motor de detección : Realiza la detección de paquetes sobre la base de las reglas de Snort. Si algún paquete coincide con las reglas, se toman las medidas adecuadas; de lo contrario, se descarta.

- Sistema de registro y alerta : El paquete detectado se registra en los archivos del sistema o, en caso de amenazas, se alerta al sistema.

- Módulos de salida : Controlan el tipo de salida del sistema de registro y alerta.

Ventajas de los sistemas de detección de intrusiones

- La red o computadora se monitorea constantemente para detectar cualquier invasión o ataque.

- El sistema se puede modificar y cambiar de acuerdo con las necesidades de clientes específicos y puede ayudar tanto a las amenazas externas como internas al sistema y la red.

- Previene eficazmente cualquier daño a la red.

- Proporciona una interfaz fácil de usar que permite sistemas de gestión de seguridad sencillos.

- Cualquier alteración en los archivos y directorios del sistema se puede detectar e informar fácilmente.

Una única desventaja del sistema de detección de intrusiones es que no pueden detectar la fuente del ataque y, en cualquier caso de ataque, simplemente bloquean toda la red. Si tiene más consultas sobre este concepto o sobre los proyectos eléctricos y electrónicos, deje los comentarios a continuación.