En estos días, toda actividad humana está profundamente asociada con los sistemas informáticos. Esta tecnología informática se implementa en todas las aplicaciones en el ámbito de la salud, la educación, la banca, el software y el marketing. Pero es posible que se pregunte cómo las organizaciones protegen su información y cómo sus transacciones bancarias se mantienen confidenciales. La respuesta a todas estas es 'Criptografía'. Casi el 90% de los sitios web de Internet implementan cualquier tipo de servicio de criptografía para manejar sus datos confidenciales. Además, la criptografía protege la información de Gmail en un formato cifrado, ya que estos datos flotan por todos los centros de datos de Google. Entonces, la criptografía se erige como la característica fundamental para salvaguardar la información compartida.

¿Qué es la criptografía?

La criptografía es el método de transmisión de datos y comunicaciones seguras a través de unos pocos códigos para que solo la persona destinataria conozca la información real que se transmite. Esta forma de proceso intercepta la accesibilidad no autorizada de los datos. Entonces, en claro, el nombre en sí mismo indica que 'cripta' se refiere a 'oculta' a 'escritura'. La codificación de información en criptografía sigue hipótesis matemáticas y pocos cálculos descritos como algoritmos. Los datos codificados se transmiten de modo que sea difícil encontrar los datos originales. Estos conjuntos de reglas se utilizan en los procedimientos de firma digital, autenticación para proteger los datos, desarrollo de claves criptográficas y para salvaguardar todas sus transacciones financieras. Principalmente, la criptografía es seguida por las organizaciones para ir con los objetivos de:

Privacidad - Los datos transmitidos no deben ser conocidos por terceros, excepto por el individuo previsto.

Fiabilidad - los datos no pueden ser modificados en almacenamiento o transferencia entre el remitente y el destinatario de destino sin ningún tipo de modificación.

No repudio - Una vez que se transmiten los datos, el remitente no tiene posibilidad de negarlos en las fases posteriores.

Autenticación - Tanto el remitente como el receptor deben determinar sus propias identidades sobre los datos transmitidos y recibidos.

flujo básico de criptografía

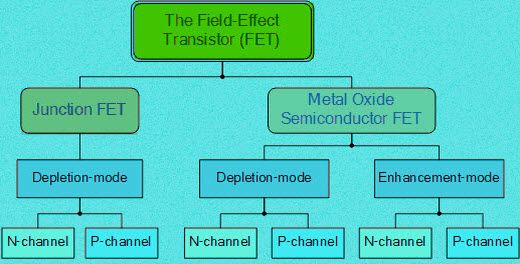

Tipos de criptografía

En criptografía , el cifrado de la información se clasifica en tres tipos, que se analizan a continuación:

Criptografía de clave simétrica - Esto también se denomina criptografía de clave privada o secreta. Aquí, tanto el receptor de información como el remitente utilizan una única clave para cifrar y descifrar el mensaje. El tipo de criptografía que se utiliza con frecuencia en este método es AES (Advanced Encryption System). Los enfoques implementados a través de este tipo son completamente simplificados y también más rápidos. Pocos tipos de criptografía de clave simétrica son

- Cuadra

- Cifrado de bloque

- DES (sistema de cifrado de datos)

- RC2

- IDEA

- Pez globo

- Cifrado de flujo

cifrado simétrico

Criptografía de clave asimétrica

Esto también se denomina criptografía de clave pública. Sigue un método variado y protegido en la transmisión de información. Con un par de claves, tanto el remitente como el receptor siguen los procesos de cifrado y descifrado. Se almacena una clave privada con cada persona y la clave pública se comparte a través de la red para que un mensaje se pueda transmitir a través de claves públicas. El tipo de criptografía que se utiliza con frecuencia en este método es RSA. El método de clave pública es más seguro que el de una clave privada. Algunos de los tipos de criptografía de clave asimétrica son:

- RSA

- DSA

- PKC

- Técnicas de curva elíptica

cifrado asimétrico

Función hash

Tomando la longitud arbitraria del mensaje como entrada y entregando una longitud fija de la salida es el algoritmo seguido de una función hash. También se denomina ecuación matemática al tomar valores numéricos como entrada y producir el mensaje hash. Este método no necesitará ningún tipo de clave ya que funciona en un escenario unidireccional. Hay varias rondas de operaciones hash y cada ronda considera la entrada como una matriz del bloque reciente y genera la actividad de la última ronda como salida. Algunas de las funcionalidades del hash son:

- Resumen de mensajes 5 (MD5)

- RIPEMD

- Torbellino

- SHA (algoritmo hash seguro)

función hash

Herramientas de criptografía

Criptografía Las herramientas son más útiles en las situaciones de confirmación de firmas, firma de códigos y para realizar otras actividades de criptografía. Aquí están las herramientas de criptografía más utilizadas.

Token de seguridad

Este token se utiliza para verificar al usuario. Se supone que un token de seguridad está encriptado para realizar un intercambio de información protegido. Además, proporciona estado completo para el protocolo HTTP. Por lo tanto, un navegador utiliza el token formulado del lado del servidor para continuar con el estado. En general, es el método que se mueve con la autenticación remota.

JCA

Esta es la herramienta que se utiliza para autorizar el proceso de cifrado. Esta herramienta podría denominarse bibliotecas criptográficas de Java. Estas bibliotecas de Java se incluyen con actividades predefinidas donde deben importarse antes de la implementación. Aunque es la biblioteca de Java, funciona en proporción con otros marcos y, por lo tanto, admite el desarrollo de múltiples aplicaciones.

SignTool.exe

Esta es la herramienta popular que utiliza principalmente Microsoft para firmar los archivos. Agregar una firma y una marca de tiempo a cualquier tipo de archivo es la característica destacada que admite esta herramienta. Con la marca de tiempo en el archivo, tiene la capacidad de autenticar el archivo. Toda la función de SignTool.exe garantiza una mayor fiabilidad del archivo.

Estibador

Utilizando Docker, se pueden crear aplicaciones enormes. La información que se mantiene en la ventana acoplable está completamente en formato cifrado. En esto, la criptografía debe seguirse estrictamente para moverse con el cifrado de datos. Además, tanto los archivos como la información están encriptados, lo que permite que nadie acceda a las cosas sin una clave de acceso exacta. Docker también se contempla como un almacenamiento en la nube que permite a los usuarios administrar la información en un sitio dedicado o compartido. servidor .

CertMgr.exe

Este es el archivo de instalación en formato de extensión .exe. CertMgr es válido para la gestión de varios certificados. Junto con esto, incluso maneja CRL donde son listas de revocación de certificados. El objetivo de la criptografía en el desarrollo de certificados es asegurar que la información que se intercambia entre las partes esté más protegida y esta herramienta permite agregar bits adicionales en protección.

Autenticación mediante clave

Aquí, la información cifrada debe descifrarse mediante claves. La información normal es fácilmente comprensible para todos, mientras que la información cifrada es conocida solo por el usuario destinatario. Esta herramienta tiene dos tipos de técnicas de encriptación y esas son:

- Criptografía de clave simétrica

- Criptografía de clave asimétrica

Por lo tanto, las herramientas de criptografía se utilizan principalmente en todas las actividades seguras y hay muchas herramientas disponibles donde los usuarios pueden elegir la que más se adapte a sus necesidades.

Algoritmos

los algoritmos de criptografía Incluya lo siguiente.

En este dominio de IoT, la seguridad es lo más importante. Aunque existen muchos mecanismos de seguridad en la práctica, no tienen la capacidad de crear aplicaciones inteligentes actuales, principalmente para el software que opera con equipos con limitaciones de recursos. Como consecuencia de esto, los algoritmos de criptografía se pusieron en práctica para garantizar una mayor seguridad. Entonces, algunos de los algoritmos criptográficos son los siguientes:

Triple DES

Tomando el relevo del mecanismo DES convencional, el triple DES se implementó actualmente en los enfoques de seguridad. Estos algoritmos permiten a los piratas informáticos obtener en última instancia los conocimientos necesarios para superarlos con un enfoque sencillo. Este fue el enfoque ampliamente implementado por muchas de las empresas. Triple DES funciona con 3 claves que tienen 56 bits por cada clave. La longitud total de la clave es un máximo de bits, mientras que los expertos sostienen que la intensidad de la clave de 112 bits es más probable. Este algoritmo se encarga de hacer una respuesta de cifrado de hardware confiable para las instalaciones bancarias y también para otras industrias.

Pez globo

Para reemplazar los enfoques de Triple DES, se desarrolló principalmente Blowfish. Este algoritmo de cifrado divide los mensajes en relojes de 64 bits y cifra estos relojes por separado. La característica cautivadora de Blowfish es su velocidad y eficacia. Como se trata de un algoritmo abierto para todos, muchos se beneficiaron de implementarlo. Todos los ámbitos del dominio de TI, desde el software hasta el comercio electrónico, utilizan este algoritmo, ya que muestra amplias funciones para la protección con contraseña. Todo esto permite que este algoritmo sea el más destacado del mercado.

RSA

Uno de los algoritmos de cifrado de clave pública que se utiliza para cifrar la información transmitida a través de Internet. Fue un algoritmo ampliamente utilizado en las metodologías GPG y PGP. RSA se clasifica en algoritmos de tipo simétrico ya que realiza su operación utilizando un par de claves. Una de las claves se utiliza para cifrar y la otra para descifrar.

Dos peces

Este algoritmo implementa claves para brindar seguridad y, dado que se incluye en el método simétrico, solo se necesita una clave. Las claves de este algoritmo tienen una longitud máxima de 256 bits. De los algoritmos más disponibles, Twofish es principalmente conocido por su velocidad y perfecto para ser implementado tanto en aplicaciones de hardware como de software. Además, es un algoritmo de acceso abierto y ha sido ejecutado por muchos.

AES (estándar de cifrado avanzado)

Esta es la técnica de algoritmo más confiable de la administración de EE. UU. Y muchas otras empresas. Aunque esto funciona de manera eficiente en forma de cifrado de 128 bits, 192 y 256 bits se utilizan principalmente para grandes actividades de cifrado. Al ser tan invulnerable para todos los sistemas de piratería, la técnica AES recibe un gran aplauso por encriptar información en el dominio privado.

Aplicaciones de la criptografía

Aplicaciones para criptografía como a continuación.

De manera convencional, la criptografía solo se implementaba con fines de seguridad. Sellos de cera, firmas de manos y algunos otros tipos de seguridad En general, se utilizaron métodos para asegurar la confiabilidad y precisión del transmisor. Y con la llegada de las transmisiones digitales, la seguridad se vuelve más esencial y luego los mecanismos de criptografía comenzaron a superar su utilización para mantener el máximo secreto. A continuación se analizan algunas de las aplicaciones de la criptografía.

Para mantener el secreto en el almacenamiento

La criptografía permite almacenar los datos cifrados, lo que permite a los usuarios mantenerse alejados del mayor agujero de elusión por parte de los piratas informáticos.

Fiabilidad en la transmisión

Un enfoque convencional que permite la confiabilidad es realizar una suma de verificación de la información comunicada y luego comunicar la suma de verificación correspondiente en un formato cifrado. Cuando se reciben tanto la suma de comprobación como los datos cifrados, los datos se vuelven a sumar y se comparan con la suma de comprobación comunicada después del proceso de descifrado. Por tanto, los mecanismos criptográficos eficaces son más cruciales para asegurar la fiabilidad en la transmisión de mensajes.

Autenticación de identidad

La criptografía está fuertemente vinculada al enfoque del uso de contraseñas, y los sistemas innovadores probablemente hacen uso de métodos criptográficos sólidos junto con los métodos físicos de los individuos y secretos colectivos que ofrecen una verificación de identidad altamente confiable.

Ejemplos

los ejemplos de criptografía e incluyen lo siguiente.

Uno de los ejemplos destacados de cifrado criptográfico en estos días es el cifrado de extremo a extremo en WhatsApp. Esta característica se incluye en WhatsApp a través del modelo de asimetría o mediante métodos de clave pública. Aquí solo el miembro destinado conoce el mensaje real. Una vez finalizada la instalación de WhatsApp, las claves públicas se registran en el servidor y luego se transmiten los mensajes.

La próxima aplicación de criptografía en tiempo real son las firmas digitales. En el caso de que cuando dos clientes sean necesarios para firmar documentos para una transacción comercial. Pero cuando dos clientes nunca se encuentran, es posible que no se crean. Luego, el cifrado en las firmas digitales garantiza una autenticación y seguridad mejoradas.

Dado que los ciberataques progresan constantemente, la seguridad debe ser más necesaria y, por lo tanto, las metodologías de criptografía también se vuelven más prominentes. Estas algoritmos criptográficos no solo defrauda las actividades de piratería, sino que no muestra margen para que surjan estas actividades. ¿Tiene una idea de cuáles son las otras herramientas y tecnologías disponibles en escenarios criptográficos?