Día a día, los ataques cibernéticos y las amenazas aumentan, por lo que los atacantes utilizan métodos más sofisticados para piratear los sistemas informáticos. La ciberseguridad es un sistema de protección muy útil para proteger computadoras, redes, servidores, sistemas electrónicos, dispositivos móviles, programas y sistemas electrónicos de ataques digitales. En general, los ataques cibernéticos tienen como objetivo acceder, destruir o cambiar datos confidenciales extorsionando a los operadores o interrumpiendo los procesos comerciales comunes. La seguridad cibernética se enfoca principalmente en la defensa de los sistemas informáticos contra el acceso no autorizado. Hay muchos consejos de seguridad cibernética para protegerse de los ataques cibernéticos, como la necesidad de actualizar el Sistema operativo , usar software antivirus, usar contraseñas seguras, no abrir enlaces o correos electrónicos no autorizados y evitar el uso de redes Wi-Fi no seguras en lugares públicos.

Este artículo proporciona una lista de Temas del Seminario de Seguridad Cibernética para Estudiantes de Ingeniería.

Temas del Seminario de Seguridad Cibernética para Estudiantes de Ingeniería

La lista de temas de seminarios de seguridad cibernética para estudiantes de ingeniería se analiza a continuación.

Ataques de phishing

Un ataque de phishing es un ataque cibernético común que envía una comunicación fraudulenta que parece provenir de una fuente confiable. Con carácter general, esta comunicación puede realizarse a través de correo electrónico. La intención principal de un ataque de phishing es robar datos para utilizarlos o venderlos, como detalles de inicio de sesión, detalles de tarjetas de crédito, detalles de cuentas bancarias o instalar malware en la computadora de la víctima. Hay diferentes tipos de ataques de phishing como correo electrónico, lanza, caza de ballenas, aplastamiento y pesca con caña.

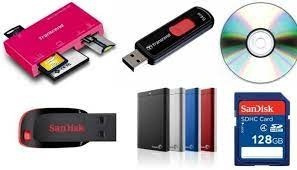

Media removible

Los medios extraíbles son un tema de concientización sobre la seguridad que las diferentes empresas utilizan a diario. Este es el medio de almacenamiento portátil que permite a los usuarios copiar datos en el dispositivo y luego eliminar los datos del dispositivo. Los medios extraíbles se pueden quitar fácilmente de una PC mientras se está ejecutando. Al usar esto, es fácil enviar datos de una PC a otra. Existen diferentes tipos de medios extraíbles, como tarjetas SD, unidades USB, CD, discos Blu-ray, DVD, cinta magnética y disquetes.

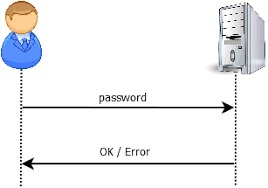

Autenticación basada en contraseña

La autenticación basada en contraseña es un concepto de ciberseguridad muy simple utilizado en diferentes empresas. Las palabras secretas de uso común serán fácilmente adivinadas por personas no autorizadas para obtener el derecho de acceso a sus cuentas. Para los ciberdelincuentes, es muy fácil acceder a las cuentas utilizando patrones de contraseña simples o reconocibles de los empleados. Cuando se roban estos datos, se pueden vender o hacer públicos para obtener ingresos. Por lo tanto, la implementación de contraseñas aleatorias puede hacer que sea mucho más difícil para los ciberdelincuentes obtener acceso a diferentes cuentas. Además, la autenticación de dos factores también puede proporcionar capas adicionales de seguridad que defienden la integridad de la cuenta.

Seguridad de dispositivos móviles

Mobile Device Security ayuda a proteger los datos confidenciales almacenados en el móvil y transmitidos a través de dispositivos portátiles como computadoras portátiles, tabletas y dispositivos portátiles. Las amenazas potenciales para los dispositivos móviles comprenden principalmente estafas de phishing, aplicaciones móviles maliciosas, software espía, redes Wi-Fi no seguras y fuga de datos. Para evitar la violación de la seguridad, cada empresa debe tomar medidas preventivas y claras para disminuir el riesgo. Los beneficios de la seguridad de los dispositivos móviles incluyen principalmente la aplicación de políticas de seguridad, el control de aplicaciones, la copia de seguridad de datos, el registro del dispositivo automatizado, el control de actualizaciones de dispositivos, etc.

Trabajo remoto

El trabajo remoto es muy útil para las organizaciones porque aumenta la productividad, mejora el equilibrio entre el trabajo y la vida personal y la flexibilidad, pero también aumenta los problemas de seguridad cibernética. Por lo tanto, los dispositivos que se utilizan para fines laborales, como computadoras portátiles, computadoras y teléfonos inteligentes, deben permanecer bloqueados una vez que se instala el software antivirus.

Hay muchas empresas que contratan cada vez más a trabajadores remotos que se han adaptado al estilo de vida del trabajo desde el hogar, pero necesitan recibir capacitación para comprender y administrar cómo protegerse de la seguridad cibernética porque los empleados a veces dependen principalmente de redes personales, nuevas herramientas en línea, dispositivos personales, servicios en línea, etc. Por lo tanto, pueden experimentar algunos problemas durante la pandemia. Por lo tanto, es importante tomarse un tiempo para verificar sus procesos de seguridad y verificar si todo funciona y es seguro.

Wi-Fi público

usando público Wifi es muy conveniente para usar cuando está de viaje o en lugares públicos, poniéndose al día con el trabajo, accediendo a cuentas en línea y revisando correos electrónicos de emergencia. Aunque estas redes públicas pueden dar lugar a ciberataques. Existen muchos riesgos de Wi-Fi público, como la distribución de malware, puntos de acceso maliciosos, ataques de intermediarios, espionaje y rastreo de Wi-Fi y redes no cifradas.

Para usar las redes públicas de manera muy segura, uno tiene que seguirlas; intente evitar el acceso a datos confidenciales, use una VPN, adhiérase a sitios web HTTPS, use una extensión de navegadores y configuraciones de conexión que deben ajustarse, desactive el uso compartido de archivos, use una pantalla de privacidad, use autenticación de dos factores, instale antivirus y cerrar sesión correctamente.

Seguridad en la nube

La colección de procedimientos y tecnología que está diseñada para abordar las amenazas internas y externas a la seguridad empresarial se conoce como seguridad en la nube. Esta seguridad es necesaria en diferentes organizaciones a medida que integran herramientas y servicios basados en la nube y pasan a su estrategia de transformación digital como parte de su infraestructura.

Los términos como migración a la nube y transformación digital se han utilizado con frecuencia en entornos empresariales. A medida que las empresas mantienen estas ideas y se mueven para optimizar su enfoque operativo, surgen nuevos desafíos una vez que se equilibran los niveles de productividad y seguridad. Por lo tanto, la seguridad en la nube se refiere a las políticas, tecnologías, servicios y controles que defienden los datos, la infraestructura y las aplicaciones de la nube de las amenazas. La seguridad en la nube está diseñada principalmente para proteger servidores de datos, redes físicas, almacenamiento de datos, sistemas operativos, marcos de virtualización de computadoras, middleware, entornos de tiempo de ejecución, etc.

Medios de comunicación social

Como las redes sociales se han desarrollado a pasos agigantados con muchos beneficios, pero muchos piratas informáticos enfrentan muchos problemas de seguridad cibernética. Porque diariamente publicamos muchas cosas en nuestras cuentas de redes sociales como imágenes, promociones, eventos, trabajo, etc. Por lo tanto, compartir todo esto puede causar violaciones de privacidad. Algunos de los problemas asociados son; privacidad de datos, minería de datos, ataques de virus y malware, problemas legales y muchos más.

Para superar todos estos problemas, debemos seguir estas soluciones, como la necesidad de crear contraseñas seguras, asegurarnos de que las contraseñas sean difíciles con minúsculas, mayúsculas, caracteres y números especiales, evitar compartir datos personales como números de teléfono, fecha de nacimiento, nombres, redes sociales. detalles de seguridad, fotos, usar opciones de seguridad y privacidad proporcionadas por diferentes plataformas de redes sociales, usar solo una conexión Wi-Fi autorizada, actualizar el sistema operativo, usar antivirus, debemos aceptar solicitudes de amistad solo de personas conocidas.

El futuro de la IA en la ciberseguridad

La inteligencia artificial dentro de la seguridad cibernética simplemente ayuda a las organizaciones a observar, informar, detectar y contrarrestar las amenazas cibernéticas para mantener la confidencialidad de los datos. La creciente conciencia entre las personas, el progreso en la tecnología de la información, la mejora de la inteligencia, las soluciones de trabajo policial y el creciente volumen de información recopilada de diversas fuentes han exigido el uso de soluciones de seguridad cibernética mejoradas y confiables.

El aumento en la calidad y la incidencia de los ataques cibernéticos está impulsando los sistemas cibernéticos con IA. A nivel mundial, el aumento de los incidentes de ciberataques ha creado conciencia entre las organizaciones para proteger sus datos. La razón principal detrás de estos ciberdelincuentes es la competencia política, los concursantes se mueven para obtener ganancias y también para dañar otros nombres, el robo internacional de datos, etc.

El enfoque de la minería de datos para la seguridad cibernética

En nuestra vida diaria, el uso de Internet y las tecnologías de la comunicación juega un papel importante. La capacidad de minería de datos es aprovechada tanto por los ciberdelincuentes como por los expertos en seguridad. Las aplicaciones de minería de datos se pueden utilizar para detectar futuros ciberataques mediante el análisis, el comportamiento del programa, los hábitos de navegación, etc. La cantidad de usuarios de Internet aumenta gradualmente, por lo que existen enormes desafíos de seguridad mientras se trabaja en el mundo cibernético.

El malware, la denegación de servicio, la detección, la suplantación de identidad y el acoso cibernético son las principales amenazas cibernéticas. Las técnicas de minería de datos brindan un enfoque inteligente para la detección de amenazas mediante el monitoreo de actividades anormales del sistema y patrones de firma y comportamiento. Este documento destaca las aplicaciones de minería de datos para el análisis y la detección de amenazas con un enfoque especial para la detección de ataques de denegación de servicio y malware con alta precisión y en menos tiempo.

Secuestro de datos

Los ciberdelincuentes utilizan con frecuencia el software malicioso más peligroso, como Ransomware, para cifrar los datos de una organización y exigir dinero a la organización para obtener la clave de descifrado. Este software de malware evita que los usuarios accedan a su sistema simplemente bloqueando la pantalla del sistema o bloqueando los archivos de los usuarios hasta que se pague el dinero. En la actualidad, las familias de ransomware se clasifican en diferentes tipos, como crypto-ransomware, ciertos tipos de archivos encriptados en sistemas infectados y obligan a los consumidores a pagar dinero utilizando técnicas de pago en línea particulares.

Ciberseguridad para pequeñas empresas

En las pequeñas empresas, hay dos factores poderosos Banda ancha y tecnología de la información para llegar a nuevos mercados, mejorando la productividad y la eficiencia. Pero los ciberdelincuentes con frecuencia se enfocan en las pequeñas empresas debido al mecanismo de seguridad menos competente, la falta de datos de respaldo y conocimiento de protección. Por lo tanto, cada pequeña empresa requiere una política de seguridad cibernética para defender su negocio, clientes y datos de las crecientes amenazas de seguridad cibernética.

Ciberseguridad con IoT

La seguridad cibernética basada en IoT es una tecnología utilizada para proteger dispositivos y redes conectados dentro de Internet de las cosas. Por lo tanto, Internet de las cosas implica conectar dispositivos informáticos, maquinaria digital y mecánica, animales, artículos, etc. Cada objeto se especifica con un identificador único y la capacidad de transferir datos por separado a través de una red. Permitir que diferentes dispositivos se conecten a Internet los expone a una serie de riesgos principales si no se protegen de manera efectiva, como los ataques cibernéticos.

Hackeo ético

La piratería ética es un intento autorizado de obtener acceso ilegal a un sistema informático, datos, aplicaciones o infraestructura de la organización. Este pirateo simplemente tiene como objetivo verificar el sistema, de lo contrario, la red que los piratas informáticos malintencionados pueden destruir o explotar. La empresa contrata ingenieros de Ciberseguridad para realizar diferentes actividades para probar las defensas del sistema. Recopilan y examinan los datos para comprender formas de fortalecer la seguridad de la red o el sistema.

Ciberdelincuencia y aplicación de la ley

La cantidad de delitos cibernéticos ha ido en aumento en todo el mundo, por lo que se ha vuelto muy difícil otorgar estatutos de justicia a las personas y empresas que son víctimas de ataques cibernéticos. Por lo tanto, cada país tiene un departamento para un cibercrimen vigilante que simplemente observa los asuntos de ciberseguridad tanto para los ataques dentro como fuera del país.

Criptografía

La práctica de cifrar y luego descifrar datos se conoce como criptografía. Por lo tanto, es el dominio de ciberseguridad más importante. Es muy útil para proteger sus datos y evita que los ciberdelincuentes utilicen sus datos en el medio. Incluso si el delincuente obtiene la información, no obtendrá ningún dato debido al cifrado. Entonces el criminal necesita una clave de descifrado. Los expertos en ciberseguridad simplemente utilizan la criptografía para diseñar cifrados, algoritmos y otras medidas de seguridad que codifican y defienden los datos de los clientes y las empresas. Por favor, consulte este enlace para: Qué es la criptografía: tipos, herramientas y sus algoritmos .

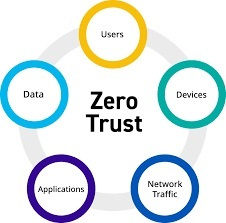

Arquitectura de confianza cero

Zero Trust Architecture (ZTA) es un modelo de seguridad que otorga permiso a ningún usuario y dispositivo sin la autenticación correcta. Por lo tanto, es una red muy segura, por lo que no permite ataques maliciosos. ZTA es un enfoque estratégico para la ciberseguridad que protege a una organización simplemente reduciendo la confianza implícita y validando constantemente cada fase de una interacción digital. Aquí, la confianza implícita significa que los usuarios, una vez en la red, como los actores de amenazas y los maliciosos internos, son libres de moverse lateralmente y permitir datos confidenciales debido a la falta de controles de seguridad granulares.

Seguro Cibernético

El seguro cibernético es un tipo de seguro que se puede asegurar para defender a las empresas de los ataques cibernéticos y, más comúnmente, de los riesgos relacionados con la infraestructura y las actividades de TI. En la actualidad, los ataques cibernéticos están fuera de control y sus riesgos pueden causar pérdidas potenciales. La cobertura de la póliza de seguro cibernético brinda cobertura de primera parte contra diferentes pérdidas, como destrucción de datos, piratería, robo, extorsión, rechazo de ataques al servicio, falla en la defensa de los datos, etc.

La cobertura de seguro cibernético está disponible en dos tipos: cobertura de primera parte y cobertura de responsabilidad de terceros. Puede seleccionar uno o ambos tipos para comprar. La cobertura de seguro de primera parte simplemente protege a su organización una vez que incurre en gastos por una filtración de datos o una vez que su organización es pirateada, mientras que la cobertura de seguro de terceros simplemente brinda seguridad una vez que un cliente, socio o proveedor lo utiliza para permitir que ocurra una filtración de datos.

Algunos temas más del seminario de seguridad cibernética

La lista de algunos temas más del seminario de seguridad cibernética se incluye a continuación.

- Sistema de deteccion de intrusos.

- Seguridad de la red.

- Delito Cibernético.

- Aprendizaje automático consciente de la privacidad.

- Inteligencia de amenazas cibernéticas.

- Protección de Datos y Privacidad dentro de Sistemas Distribuidos.

- Redes de misión crítica y sensibles al tiempo.

- Procesamiento de Evento Complejo Distribuido.

- Identificación de la ruta de ataque.

- Seguridad SDN.

- Defensa de objetivo móvil o MTD.

- Cortafuegos distribuidos y colaborativos.

- Lavado de dinero a través de Bitcoin.

- Inteligencia de amenazas.

- Seguridad SDN o NFV.

- Infraestructura Crítica y Seguridad Industria 4.0.

- Seguridad de la capa de enlace. Detección segura dentro de las ciudades inteligentes.

- Análisis distribuido e integridad de datos.

- Control de acceso en entornos distribuidos.

- Reputación y confianza dentro de las redes.

- Detección de atacantes sigilosos.

- Correlación de datos de host y red para la detección de intrusiones.

- Detección de escenarios de ataque.

- Calidad de los Datos dentro de los Sistemas Distribuidos.

- Redes centradas en el contenido y redes de datos con nombre.

- Control de Acceso dentro de DNEs (Entornos de Red Distribuidos).

- Redes definidas por software y virtualización de la función de red.

- Computación activada por eventos dentro de sistemas distribuidos.

- Caza de amenazas aplicada.

- Evaluación dinámica de amenazas a través de redes bayesianas.

- Plano de control descentralizado de SDN.

- Seguridad de virtualización de funciones de red.

- Detección de anomalías de archivos de registro.

- Sistemas de Detección de Intrusión en Vehículos.

- Modelos de falla dentro de las redes IoT críticas para la seguridad.

- Conceptos de tolerancia a fallos para TSN (Time Sensitive Networks).

- Detección de intrusos en la red que ayuda con información sobre la actividad del host.

No te pierdas - Proyectos de Ciberseguridad para Estudiantes de Ingeniería .

Por lo tanto, se trata de la lista de proyectos de seguridad cibernética para estudiantes de ingeniería que son muy útiles para seleccionar un tema. El aplicaciones de la ciberseguridad le permite manejar la autenticación con la seguridad de la red, así como con las tecnologías de seguridad en la nube. Aquí hay una pregunta para usted, ¿qué es un sistema de seguridad?